Il semble naturel qu'après les dégâts importants occasionnés par le virus WannaCrypt cette semaine, les autorités de tous les pays du monde soient à la recherche de coupables. Comme pour n'importe quel crime, une enquête est menée, des preuves sont rassemblées, bref : un dossier est instruit et les éventuels perpétrateurs sont trainés devant les cours compétentes... Du moins lorsque le jeu des extraditions le permet.

Car comme on peut s'en douter, ces affaires ont souvent un caractère extraterritorial : les pirates n'ont aucunement besoin de se trouver dans le même pays que leur victime. De nombreuses affaires illustrent les trésors de diplomatie que doivent déployer les états qui souhaitent traduire des hackers en justice :

- Lauri Love, un ressortissant anglo-finnois sur lequel les Etats-Unis cherchent à mettre la main depuis plusieurs années pour s'être introduit dans les machines de la NASA, l'armée et la Réserve fédérale, multiplie les procédures pour empêcher sa déportation. Il y est parvenu jusqu'ici. On ne peut pourtant pas taxer l'Angleterre de renâcler à coopérer avec son allié d'outre-Atlantique.

- Gottfrid Svartholm, était recherché en tant que l'auteur suspecté de plusieurs piratages... et bien sûr pour sa qualité de membre fondateur du site de téléchargement The Pirate Bay. Il s'était réfugié au Cambodge, mais le pays a fini par le livrer aux autorités suédoises pendant la visite d'un ambassadeur américain.

- Enfin, on peut citer les cas des célèbres Edward Snowden et Julian Assange, respectivement installés en Russie et à l'ambassade de l'Equateur à Londres pour échapper aux foudres de la justice étasunienne.

Autrement dit, même lorsqu'on a identifié avec un haut degré de certitude la personne que l'on souhaite interroger, les aléas de la politique internationale peuvent bloquer totalement un dossier. C'est sans même évoquer la question des attaques conduites par des états eux-mêmes et pour lesquelles tout espoir de judiciarisation est forcément vain.

Mais dans le cas général, identifier l'auteur d'une attaque informatique est déjà un défi en soi. Pour s'en convaincre, étudions quelques affaires supplémentaires dans lesquelles les hackers ont pu être arrêtés :

- Daniel Kelley a admis être l'auteur d'une tentative d'extorsion qui visait le service en ligne TalkTalk. Son erreur ? Avoir mené ses actions depuis son domicile, sans prendre de précautions particulières pour masquer l'origine de son trafic. La police n'a pas donc eu de difficultés à l'identifier.

- Les membres de LulzSec, un groupe de hackers qui a multiplié les coups d'éclat sur Internet entre 2011 et 2012, ont été arrêtés en grande majorité. Certains ont été dénoncés par le service d'anonymisation qu'ils utilisaient (le VPN HideMyAss, basé en Angleterre) qui a coopéré avec les forces de l'ordre pour les démasquer. D'autres ont été livrés par l'un de leurs membres, en réalité un indic du FBI.

Ces succès policiers, assez médiatiques, ont pour point commun d'avoir reposé sur des enquêtes numériques minimes. Comprendre : ces hackers ont été découverts car ils prenaient peu de précautions, ou parce que la difficulté technique liée à l'identification a été contournée (présence d'une taupe dans l'organisation). Malgré la tonalité inquiétante de l'actualité en ce qui concerne la surveillance du web, il s'avère qu'être anonyme sur internet reste à la portée du plus grand nombre. La plupart du temps, la source d'une attaque ne peut être déterminée avec certitude.

Alors, comment se fait-il qu'on entende dans les médias que la Russie a mené des actions de piratage contre le parti démocrate américain ? Un état ne devrait-il pas être capable de dissimuler ses traces mieux que quiconque ?

S'il est vrai que la plupart des attaques de faible envergure sont classées sans suite, faute de moyens qui permettraient (peut-être) de retrouver les coupables, plusieurs acteurs du monde privé sont prêts à investir des ressources considérables pour enquêter sur les cas les plus prestigieux. Il s'agit des sociétés éditrices de logiciels antivirus (ou plus généralement de logiciels et services liés à la cybersécurité). Leur marché hautement concurrentiel les pousse à développer une offre dite de Threat Intelligence (analyse du risque), qui consiste à publier des rapports sur les groupes de hackers les plus sophistiqués - une activité à travers laquelle ils espèrent démontrer leur propre expertise. Le premier rapport de ce type a été mis en ligne en 2004 par la société Mandiant ; il révélait qu'un groupe à l'origine de nombreuses attaques, désigné sous le nom de code APT1, était affilié au gouvernement chinois. D'autres compagnies comme Kaspersky, Palo Alto Networks, CrowdStrike en publient régulièrement depuis. Mais comment ceux-ci sont-ils mis au point ?

Pour répondre à cette question, il faut s'intéresser de plus près à un domaine particulier de la sécurité informatique : l'analyse de malware (programmes malveillants). Celui-ci consiste à étudier un virus sous toutes ses coutures à l'aide d'outils spécialisés, afin de déterminer ses fonctionnalités, ses objectifs, et pourquoi pas obtenir des pistes sur l'identité de ses auteurs. On peut par exemple exécuter le malware dans un environnement sécurisé afin de pouvoir observer son comportement in-vivo, sans pour autant risquer d'endommager ses données. Cela permet de découvrir avec quel sites il communique, quel protocole de communication est utilisé, etc.

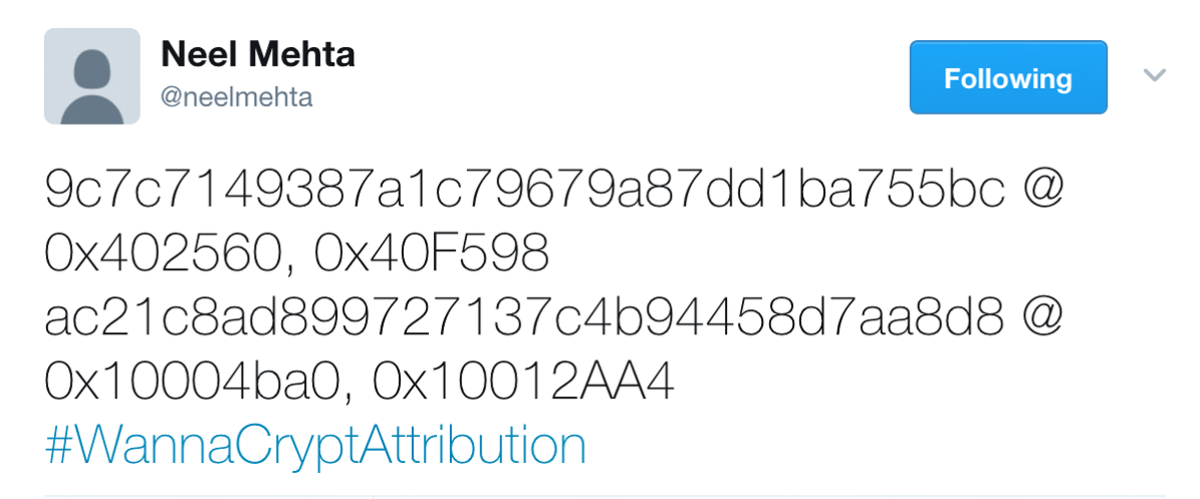

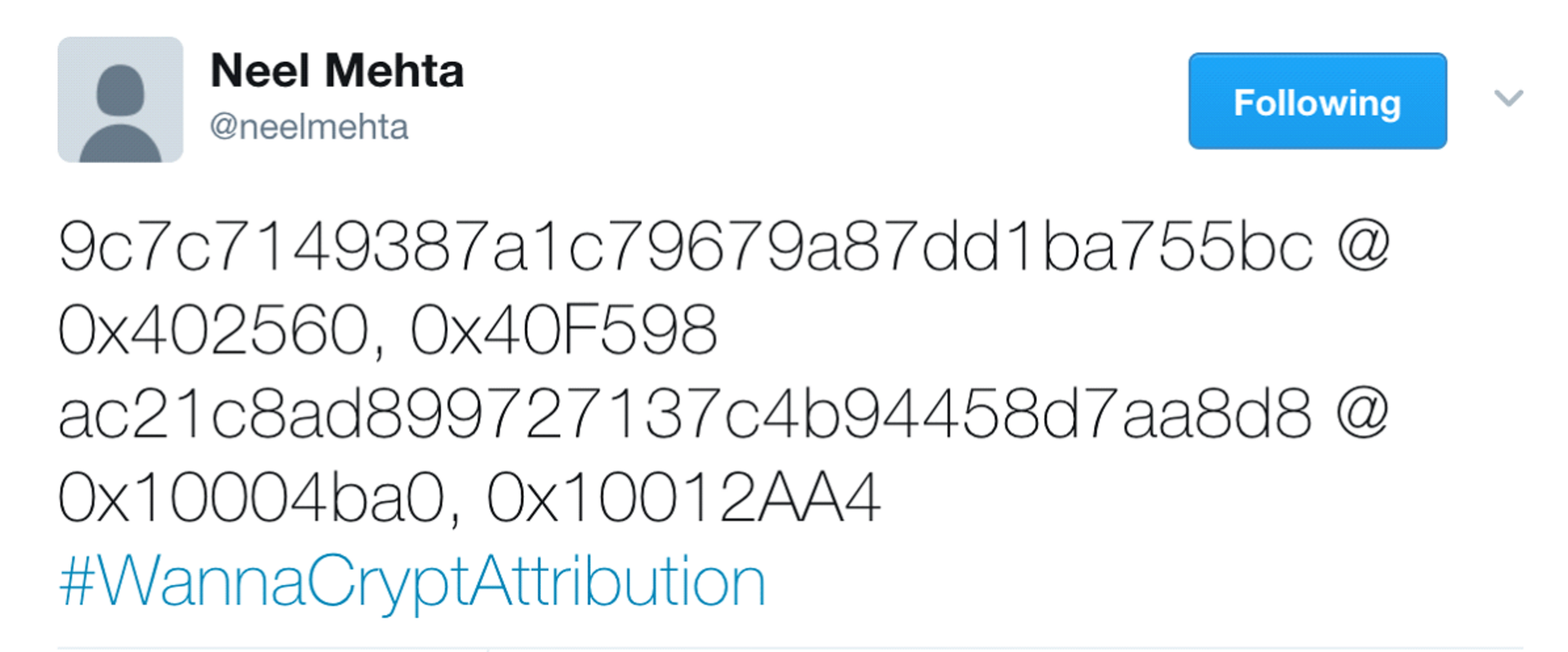

Et parfois, on peut découvrir des similitudes troublantes entre deux virus. En guise d'exemple, citons le tweet d'un chercheur de Google daté du 15 mai 2017 :

Agrandissement : Illustration 1

Ce message qui peut au premier abord sembler cryptique, a provoqué des remous importants dans le monde de la sécurité informatique. En substance, Neem Mehta invite ses lecteurs à comparer deux programmes (désignés par leur empreinte unique) aux adresses indiquées. Le premier est un échantillon du ransomware WannaCrypt, présenté dans un billet antérieur. L'autre est un virus plus ancien qui avait été observé dans une campagne d'attaques menée par une entité appelé Lazarus Group. (Précisons ici que ces sobriquets sont choisis par les auteurs des rapports, et non par les hackers eux-mêmes qui dans l'écrasante majorité des cas ne font aucune déclaration publique.)

Lorsqu'on compare ces deux virus, on constate effectivement qu'ils contiennent des portions de code peu ou prou identiques. Cela signifie que les auteurs des deux virus sont potentiellement les mêmes personnes. Suite à cette découverte, des investigations poussées ont mis en lumière davantage de similitudes entre WannaCrypt et des virus ayant été associés à Lazarus Group, confirmant le lien.

La question suivante est évidemment : qui est ce fameux Lazarus Group ? Il s'agit des pirates responsables, entre autres, de la très médiatique attaque contre Sony en 2014. A l'époque, le gouvernement américain avait publiquement accusé la Corée du Nord, sans pour autant apporter de preuves concrètes. Cela explique pourquoi aujourd'hui, plusieurs sites d'actualité mettent en ligne des articles qui parlent de "liens mystérieux avec la Corée du Nord". Mais quelle confiance peut-on accorder aux accusations étasuniennes, qui n'ont à ce jour jamais été étayées et pouvaient servir un agenda diplomatique ? A ce sujet, la responsabilité de la Russie vis-à-vis du piratage du DNC n'a pas davantage été démontrée.

On touche ici du doigt la limite de l'exercice : la cyberattaque a été rattachée à une entité responsable d'autres exactions ; mais comment savoir avec certitude qui se cache derrière ? Les éditeurs anti-virus eux-mêmes, dans les rapports susmentionnés, font preuve de la plus grande précaution. Des éléments de contexte leur permettent de faire des suppositions sur l'origine des attaquants : les cibles visées qui peuvent correspondre aux intérêts stratégiques de tel ou tel gouvernement, les heures d'activité des pirates qui sont alignées sur un fuseau horaire particulier, etc. La faiblesse de ces indicateurs conduit les rédacteurs à manier le conditionnel savamment lorsqu'ils pointent des nations du doigt.

En définitive, l'attribution des cyber-attaques est un exercice particulièrement difficile pour les raisons suivantes :

- Il est difficile d'estimer le nombre de piratages qui ne sont jamais détectés, mais on le suspecte très élevé.

- Une attaque informatique découverte ne peut être attribuée de manière fiable que si l'auteur n'a pris aucune précaution, ou si des moyens considérables sont alloués à l'enquête.

- Les acteurs les plus sophistiqués ne laissent que des traces indirectes, qui sont susceptibles d'être fabriquées de toutes pièces afin de mettre les enquêteurs sur une fausse piste.

Ces quelques éléments méritent d'être gardés en tête à chaque fois qu'une société renommée ou un parti politique a l'outrecuidance d'annoncer qu'il est victime des "hackers russes".