Les Anonymous sont de toutes les conversations. Leur coté "mystérieux", leur refus de s'identifier à la fois comme individus et comme idéologie servent paradoxalement d'argument majeur, chacun pouvant y projeter leurs phantasmes ou leurs opinions propres.

Mais ils sont aussi issus d'une histoire, qu'il est intéressant (et divertissant) de connaitre. Des premiers "bidouilleurs" informatiques aux légions informatiques, cette histoire illustre de façon convaincante la force des faibles et des expérimentations sociales

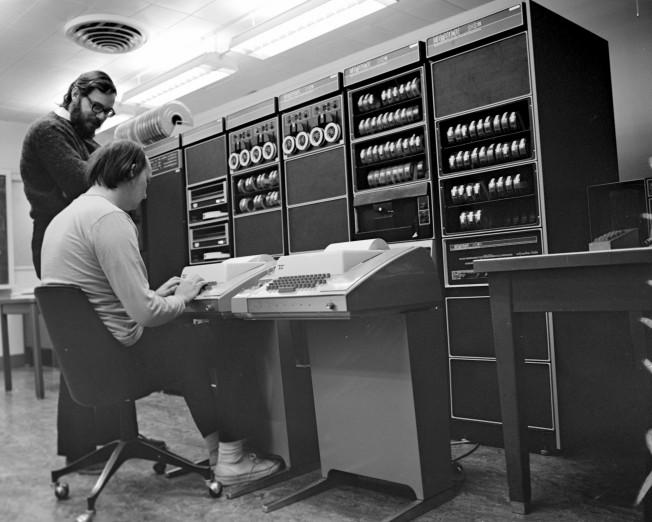

L'histoire des premiers hackers

Il semble qu'on doit à la culture informatique du MIT la première adoption du terme « hacker ». Les hackers du TMRC ont formé le noyau du laboratoire d'intelligence artificielle (IA) du MIT, locomotive mondiale en matière de recherche en IA au début des années 1980. Et leur influence s'est répandue bien plus loin après 1969, la première année de l'ARPAnet.

L'ARPAnet était le premier réseau d'ordinateurs transcontinental et à haut débit. Il avait été construit par le ministère de la défense pour expérimenter les communications numériques, mais a eu pour effet de relier des centaines d'universités, de fournisseurs de l'armée, et de laboratoires de recherche. Il a permis aux chercheurs du monde entier d'échanger des informations avec une vitesse et une souplesse inégalées jusqu'alors, donnant un coup de fouet au travail collaboratif et augmentant énormément l'intensité et l'allure des avancées techniques.

Mais l'ARPAnet a eu également un autre effet. Ses autoroutes électroniques ont réuni des hackers de tous les États-Unis d'Amérique en une masse critique ; au lieu de demeurer dans des groupes isolés, qui développaient autant de cultures propres et éphémères, ils se sont découvert (ou réinventé) une tribu de réseau.

Les premiers artefacts intentionnels de la culture des hackers — les premières listes de jargon, les premières satires, les premières discussions timides de l'éthique — furent tous propagés sur l'ARPAnet dans ses jeunes années (la première version du fichier Jargon, pour citer un exemple majeur, date de 1973). La culture des hackers s'est développée dans les universités connectées au réseau, et en particulier (mais pas exclusivement) dans leurs sections d'informatique.

L'explosion de la micro informatique

La micro informatique va profondément transformer le paysage du "hacking". Jusque là, il est limité a une petite "scène" de quelques centaines de protagonistes. C'est qu'il est extrémement difficile de se procurer un ordinateur, ou de disposer de quelques heures de calcul sur un ordinateur universitaire. La micro informatique va alors proposer des ordinateurs puissants pour quelques centaines de dollars, ce qui va aboutir à l'explosion du public potentiel. En meme temps que le public s'élargissait à un marché de masse, les possibilités ouvertes par l'ordinateur vont aussi se démultiplier. L'ordinateur n'est pas uniquement un "calculateur" mais aussi une machine a écrire, un instrument de dessin ou de retouche de l'image, sans oublier les prémisses de la virtualisation de la musique et du cinéma. Cela va provoquer une démultiplication du nombre des hackers, qui vont de plus en plus avoir besoin d'outils techniques pour pouvoir agir en commun. Le grand public va découvrir les hackers en 1983. Kevin Poulsen, tout juste âgé de 17 ans, fait une intrusion dans ARPANet, le réseau précurseur d’Internet réservé à l’armée, aux grandes universités et aux entreprises.

La même année sort sur les écrans le film de science-fiction « Wargames » de John Badham. Ce long métrage retrace les aventures d’un jeune hacker qui accède au système informatique militaire américain et manque de déclencher une guerre thermonucléaire globale. Le grand public y découvre l’univers « fantasmé » des hackers. C'est pour l'essentiel un monde d'adolescents immatures qui ne vivent que par leur relation malsaine à l'informatique qui sert de substitut

Avec le développement d’internet un glissement s’opère vers la cybercriminalité et la « communauté » des hackers se divise. D’un côté les « black hat », aux activités souvent criminelles et de l’autre les « white hat » sans intention de nuire et sutrout attachés à rendre public des failles de sécurité (voir encadré).

Deux arrestations majeures marqueront cette décennie. En 1994 : le mathématicien russe Vladimir Levin subtilise 10 millions de dollars à la Citybank, s'introduisant sur le réseau bancaire international SWIFT. Il sera condamné à trois ans de prison.

En 1995, Kevin Mitnick est arrêté par le FBI. En cavale depuis 1989, il est notamment accusé de vols de logiciels et d’intrusion dans des systèmes protégés. Le préjudice est évalué à plus de 80 millions de dollars. Il sera condamné à 5 ans d’emprisonnement, soit la peine la plus lourde jamais infligée à l’époque pour un délit informatique. A sa sortie, il est interdit d’accès aux téléphones, réseaux et ordinateurs.

Le début des années 2000 continue d’être marqué par le développement de la cybercriminalité. Mais plusieurs initiatives vont redorer le blason des hackers.

Du hacking au cyber activisme

Le passage du hacking a vocation purement technique au cyber activisme va s'effectuer dans la dynamique du mouvement altermondialiste. Celui ci va utiliser massivement les outils informatiques, et en particulier déployer une activité de publication sur Internet. La formule de Jello Biaffra, chanteur des "Dead Kennedy" et activiste altermondialiste "dont hate the média, became the média" va devenir un mot d'ordre universel. La premiere réalisation de cette nouvelle forme de haking va être la création de "Indymedia", le média indépendant altermondialiste par excellence. Un autre exemple de cette vocation va être la création en france de "Sadmizat" qui assure la visibilité du mouvement social sur le réseau. Un parfait exemple de ce genre de mélanges est la création de "Wikileaks" par Julian Aussange. Celui ci est un "pur hacker" qui va fonder "Wikileaks" dans l'athmosphère de mobilisation contre la guerre des USA contre l'Irak et de l'athmosphère de secret qu'elle entraine.

4 chan, la poubelle du net

4chan est un "imageboard", un systéme d'échange de fichiers et un forum basé au départ sur la bande dessinée japonaise qui s'est ensuite étendu a tout ce que Internet peut receler de mauvais gout, de porno et de provocation. Comme tous les systémes issus des "bbs" (une technologie d'échange de fichiers utilisée avant la généralisation d'internet) tous les utilisateurs utilisent le meme pseudonyme : @nonymous Une de leur premiere cible a été Youtube, qu'ils accusaient de censure et qu'ils ont innondé de vidéo pornographique. Ils ont également hacké le compte mail de la candidate réactionnaire a la présidence des usa, Sarah Palin. Le concept qu'ils ont développé c'est le "lulz", mélange de mauvais gout absolu et de provocations gratuites, le tout couvert par des ricannements sauvages. Le lutz consiste a lancer des attaques ciblées sur des cibles choisies par un groupe affinitaire. Les Anonymous sont issus de cette histoire, a partir de la mutation que va représenter leurs attaques contre l'église de scientologie, résumées par le mot de "chanonolugy" .

Le Projet Chanologyest le nom donné à une série d'attaques informatiques contre l'Église de scientologie perpétrées par la communauté Anonymous réalisée en fin du mois de janvier 2008, et aux manifestations mensuelles pacifiques du même groupe qui ont eu lieu par la suite. Le nom Chanology est issu de la contraction des noms Chan (dérivé du célèbre BBS anonyme 4chan) et Scientology. Anonymous est une communauté hétéroclite et sans hiérarchie apparente. L'apparition du Project Chanology révèle cependant que ses membres ne sont pas de simples

A travers ces attaques, nous pouvons discerner une pseudo-structure de ce mouvement. Le noyau est composé de personnes véritablement politisées, ces dernières n’hésitant pas à passer du virtuel au physique pour porter leur voix. Dans ce même noyau, une minorité possède de véritables compétences en piratage informatique et le font savoir durant certains coups d’éclat [?]. Enfin, autour de ce noyau, plusieurs dizaines de milliers d’internautes lambda, sans véritables connaissances mais néanmoins stratégiques pour le mouvement. C’est eux qui se chargent du buzz sur Internet et qui mènent des attaques « sociales ». Mais le noyau doit d'abord convaincre les "internautes lambda" qui sont le pivot de ces interventions, sans recourir aux "arguments d'autorité" que sont une réputation (ce qu'apporte un nom ou un peudonyme) ou un ensemble de théories qui n'existent de toute façon pas

Leur faiblesse une force, leur force une faiblesse ?

Une organisation nébuleuse est le problème d’un tel mouvement. Aujourd’hui, n’importe quel internaute commettant un acte illégal sur Internet peut s’autoproclamer Anonymous. Cela est d’ailleurs utilisé par certains pirates, soucieux de laisser de faux faisceaux d’indices en prévision d’une future enquête. Ce fût sans doute le cas lors du piratage du Playstation Network en 2011, où un pirate informatique avait laissé sur un des serveurs le message « We are legion », et volant au passage quelques millions d’informations. Cet acte, bien que semble-t-il non-imputable aux Anonymous, a toutefois servi à les remettre sur le devant le la scène médiatique, quelques jours après la fin des révolutions égyptiennes et tunisiennes.

Cette inappétence au complexe ou cette volonté de démocratisation, qui a pu se vérifier au travers de la simplicité des techniques utilisées (DDoS) ou du manque d’enthousiasme envers les technologies réellement libres, explique également que les systèmes de chiffrement de communication ne sont pratiquement pas utilisés par les Anonymous. En effet, ces derniers se basent principalement, pour organiser leurs différentes actions, sur des protocoles non chiffrés et des réseaux sociaux publics, et donc susceptibles, à terme, d’être retournés contre eux.

Le premier a repérer le potentiel des anonymous a été le fondateur de Wikileaks, Julian Asange. Dans une de ses premières interwievs suite à son arrestation (ou le groupe anonymous est intervenu pour lutter contre ceux qui tentaient de le "toucher au portefeuille") ildéclarait :

Anonymous est vraiment un phénomène intéressant précisément parce que n’importe qui peut s’impliquer, n’importe qui peut dire qu’il est Anonymous, n’importe qui peut participer à des fuites. C’est une organisation très fluide, sans leadership et qui montre qu’il y a une professionnalisation très forte chez les hackers. Même les meilleurs d’entre eux, passent par Anonymous de temps en temps pour faire des choses. Ils sont mieux couverts et peuvent ensuite reprendre leur vie là où ils l’ont laissée. C’est plutôt bien vu et bien fait. On n’a jamais vu un phénomène pareil je crois, à part peut être des religions qui ne seraient basées que sur des livres, sans structure physique, ni église, ni chef, ni organisation véritable. Ici on a une idée et une marque pour faire des choses mais cette idée et cette marque n’appartiennent à personne. Anonymous fait partie de ces mouvements spontanés qui apparaissent aujourd’hui. Ce qui les rend possible et les soutient c’est la facilité d’appropriation de ces pratiques, la vitesse de leur diffusion ainsi que les émotions que les personnes qui y participent ressentent, les amitiés qui se développent. Les valeurs inhérentes sont positives. C’est l’anti-sectarisme. Il y a une vraie fluidité, on entre et sort comme on veut, il n’y a pas de hiérarchie, de personnalisation de qui que ce soit, de pouvoir apparent.

Au dela meme de leur importance stratégique ou politique, l'histoire d'anonymous nous montre la puissance de l'expérimentation et celle de la "force des faibles". Chez eux, pas besoin de hableurs ou de personalités "charismatiques" mais une conviction démocratique bien charpentée. L'auto organisation plus les réseaux sociaux, pour reprendre une formule de Vladimir Oulianov dit "Lénine" (le premier hackers historique, celui qui a piraté la socia démocratie européenne)